唐突ですが、名古屋港で起きた2023年7月のランサムウェア攻撃を覚えておられますでしょうか。

トヨタのお膝元である名古屋港の総取扱貨物量は、令和3年港湾統計では日本一。日本の重要インフラ施設がランサムウェア攻撃で丸2日停止しました。

他にもここ最近、全国の病院でランサムウェアによる攻撃が増えています。

自社のシステムは、ホームページは、サーバーは大丈夫か?と一瞬不安になったことはありませんか?

そんな方に向けて、ランサムウェア攻撃に対して、どのように備えるべきか、という鉄則とも言える「3-2-1ルール」をご説明いたします。

ここでは名古屋港と徳島の半田病院との2つの事例をひきつつ、「3-2-1ルール」というものをご説明したいと思います。この「3-2-1ルール」というのはホームページのサーバーだけでなく全てのシステムのバックアップにも応用できるルールです。

普段からどのような点に注意をするべきかというのを、ざっくり理解いただけます

ランサムウェア攻撃:名古屋港のケース

名古屋港統一コンテナターミナルシステムへ、ランサムウェア攻撃が2023年7月4日に発生し、7月6日に復旧が確認されるまで、丸一日以上にわたって名古屋港の全コンテナターミナルが停止しました。

システムの全サーバーが暗号化されてしまったので、バックアップからデータ復元を試みましたが、バックアップデータからウイルスが検知されました。翌日ウイルス駆除が完了したら、次はネットワーク障害が発生、というトラブルの連続でした。なんとかトラブルを乗り越えながらも、2日後に普及をすることができました。

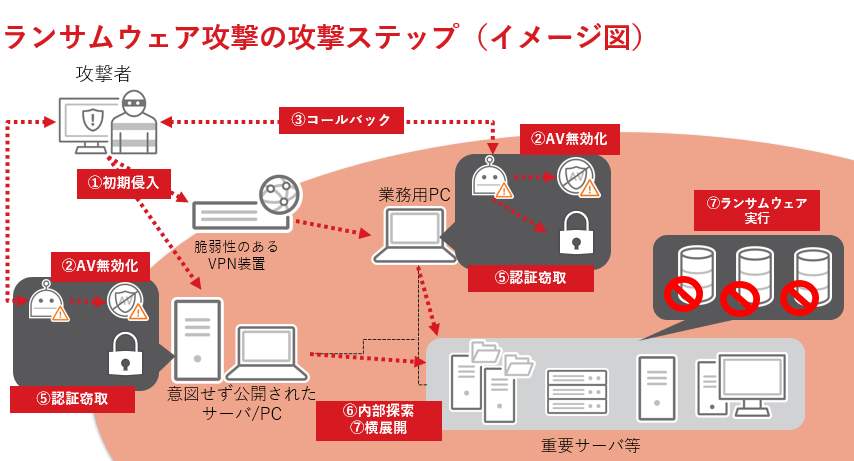

ランサムウェアの種類や攻撃手法などについては、トレンドマイクロ株式会社が、名古屋港統一コンテナターミナルシステム「NUTS」へのランサムウェア攻撃について解説記事を公開し、攻撃の特徴や対策を解説しています。

ランサムウェア攻撃イメージ(トレンドマイクロ記事抜粋)

名古屋港の活動停止につながったランサムウェア攻撃~今一度考えるその影響と対策

復旧までの詳細な経緯はこちらに詳細に載っています。

名古屋港のランサムウェア感染事件、港運協会らが詳細な経緯と今後の対応を報告

この経緯から、バックアップデータは活きていたこと、せっかく取ってあったバックアップはウィルス感染してしまっていて、すぐに使えなかったことが判ります。

ランサムウェア攻撃:半田病院のケース

これに対し、2021年末に起きた徳島の半田病院のランサムウェアの攻撃の際には、10月31日にランサムウェアに感染したことがわかってから、復旧まで約2か月かかっています。

電子カルテや会計などすべてのシステムがダウン、過去分も含めて8万5千人分の患者データが暗号化される事態となりました。

地域を支える基幹病院であった同病院の電子カルテシステム停止のダメージは大きく、救急患者を含む新規の患者の受け入れ停止、手術の中止、徳島県西部で唯一受け入れていた産婦人科での出産までも受け入れ停止など、地域医療にとっては災害レベルのダメージでした。

結果的に、2か月以上にわたって通常診療ができなくなり、基幹システムの再構築を行うことになったため、2億円近い費用を投じて新規に電子カルテシステムの再構築を行うことになりました。

電子カルテシステムが再稼働し、通常診療が再開したのが65日後です。

復旧までの経緯や、セキュリティ上の課題や、システムベンダーの責任や契約、体制については、こちらに詳しく説明されています。

こちらは、2018年までにオフラインで保管していたバックアップデータあったものの、それを除いた分については、同じロケーションにあったために、不正侵入したハッカーに全て暗号化されてしまい、身代金要求の対象になりました。

公的機関のため身代金を払うという選択肢は当初からありませんでした。残されたバックアップデータからシステム復旧を試みました。

しかし、専門ベンダーにデータ復元を依頼しましたが、これも難航します。その専門ベンダーも自社で復元できたのかロシアのハッカー集団と交渉したのか、詳細は不明ですが、とにかく7000万ものお金をかけてデータの復元をし、やっと復旧ができました。

ただ、事故発生直後の「素早い」情報開示や説明は評価され、事故の重大性にかかわらず、つるぎ町立半田病院はコンピュータウイルス被害に対して優れた復旧を行った団体を表彰する「情報セキュリティ事故対策アワード」を受賞しています。

つるぎ町立半田病院だよりより抜粋

バックアップの鉄則「3-2-1ルール」

名古屋港の事例、半田病院の事例の2つを見てきました。

どちらもバックアップデータは取ってありました。しかしバックアップデータのとり方と復旧で随分その後が変わってきたことがわかります。

ランサムウェア攻撃は攻撃手法やソフトウェアの種類が毎年進化していて、防御にも限界があります。「絶対に侵入されない」仕組を作るのにも、費用が掛かります。

ですから、万一侵入されてしまったときにどうするか、という備えと体制をつくることが最近重視されてきています。

上記2つの例でいえば、バックアップが確実に取れていれば、短時間で復旧ができました。

このバックアップの取り方についての鉄則と言われるルールが「3-2-1ルール」と呼ばれるものです。

これは重要なデータを保護するのであれば

- ファイルのコピーは3個(プライマリー1個とバックアップ2個)

- ファイルを保管する記録メディアは異なる2種類を採用

- コピーのうちの1個はオフサイトに保管

というルールです。

オフサイト、とはメインのサーバーが稼働しているオフィスやデータセンターとは物理的に異なる場所、という意味です。

この「3-2-1ルール」は米国土安全保障省のサイバーセキュリティー・インフラストラクチャー・セキュリティー庁(CISA)が運営するセキュリティー組織であるUS-CERT(UnitedStatesComputerEmergencyReadinessTeam)が2012年に、バックアップをする際に守るべきルールとして提示したものです。

これを実行しようとすると、メインのデータとは別にバックアップファイル2個を常に保管し、コンピューターの内蔵ハードディスクとは別の記録メディア(クラウドストレージや磁気テープなど)に常にコピーし、コンピューターがあるのとは別の場所に保管しましょう、ということになります。

確かに正論ではあるものの、これを毎日実行しようとすると、バックアップを取る手間がかかりすぎるということで、これまではあまり注目はされてきませんでした。

しかし最近、ランサムウェアの攻撃が頻繁になるにつれ、再び注目されるようになりました。

クラウドのストレージサービスを活用すれば、手軽にオフサイト保管ができるようになったという事情もあります。

確かに手間と費用はかかります。

が、毎年のように起きる洪水や地震、ランサムウェアの攻撃などで、万一オフィスのデータが全て使えなくなった時にどうするのか、というBCP対策の観点から、データのバックアップをどこに置くのかを考えてみるのは、決して無駄ではありません。

まとめ

いかがでしたでしょうか。

ランサムウェアの種類ですとか、攻撃方法などは次々と新しいものが出てくるのでここでは詳しく述べるつもりはありません。

大事なのは、何かあってもバックアップを取っておけば復旧が可能だということです。

「SaaSのサービスを使っているから我が社は大丈夫」という方もおられるでしょう。

しかし、データを預けているSaaSやクラウドサービスが絶対安心、というわけではありません。

データを預けているクラウドサービスがどのようなバックアップ対策を取っているか、BCP対策をとっているか、それを契約書面に書いてあるか、というのも確認しておくべきポイントです。

以上、今見直されつつある「3-2-1の法則」についてご説明しました。

BCP対策を検討されておられる会社の参考になれば幸いです。

◆名古屋港の活動停止につながったランサムウェア攻撃~今一度考えるその影響と対策